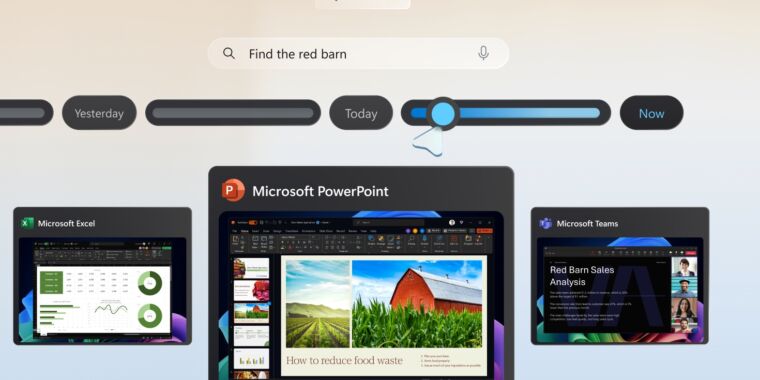

Mystery attacker remotely bricked 600,000 SOHO routerswww.theregister.comSource and motive of 'Pumpkin Eclipse' assault unknown

)

)flanker (./2073) :C'est ça. On a passé la dernière décennie (et on est toujours en cours) à créer des masses de postes et de formations pour programmeurs, alors que leur temps est compté

Je suis persuadé qu'une partie des développeurs va disparaître, remplacée par de l'automatisation et de la génération automatique (tout comme plein de boulots de bureau à faible valeur ajoutée). Par contre, les développeurs un peu plus experts vont rester.

Zeph (./2072) :

Ça a l'air trop naïf pour être vrai (mais ça semble l'être quand même)

Brunni (./2075) :Ce fut le cas pour beaucoup de métiers, ça commence à être le cas pour de nouveaux métiers (en particulier dans le droit). Il y a quand même programmeurs et programmeurs… je me souviens d'un programmeur, qui manifestement était pas mal suivi sur les réseaux sociaux, se plaindre de la difficulté du fizz-buzz comme test de recrutement. Je ne serais pas surpris que des IA arrivent à remplacer ce genre de développeurs.flanker (./2073) :C'est ça. On a passé la dernière décennie (et on est toujours en cours) à créer des masses de postes et de formations pour programmeurs, alors que leur temps est compté

Je suis persuadé qu'une partie des développeurs va disparaître, remplacée par de l'automatisation et de la génération automatique (tout comme plein de boulots de bureau à faible valeur ajoutée). Par contre, les développeurs un peu plus experts vont rester.

Zerosquare (./2074) :

On n'est pas vraiment dans le bon topic pour en discuter, mais si je pense aussi qu'on aura toujours besoin de développeurs experts, il ne faut pas sous-estimer le niveau de médiocrité que les entreprises sont capables de tolérer si ça peut leur faire économiser des sous (coucou les dévs indiens payés au lance-pierre !).

Et même si dans 10 ans elles s'aperçoivent que finalement, c'était pas une si bonne idée que ça, ça fera une belle jambe à ceux qui auront perdu leur boulot dans l'intervalle.

According to the CVSS metric, the attack vector is adjacent (AV:A). What does that mean for this vulnerability?

Exploiting this vulnerability requires an attacker to be within proximity of the target system to send and receive radio transmissions.

How could an attacker exploit the vulnerability?

An unauthenticated attacker could send a malicious networking packet to an adjacent system that is employing a Wi-Fi networking adapter, which could enable remote code execution.

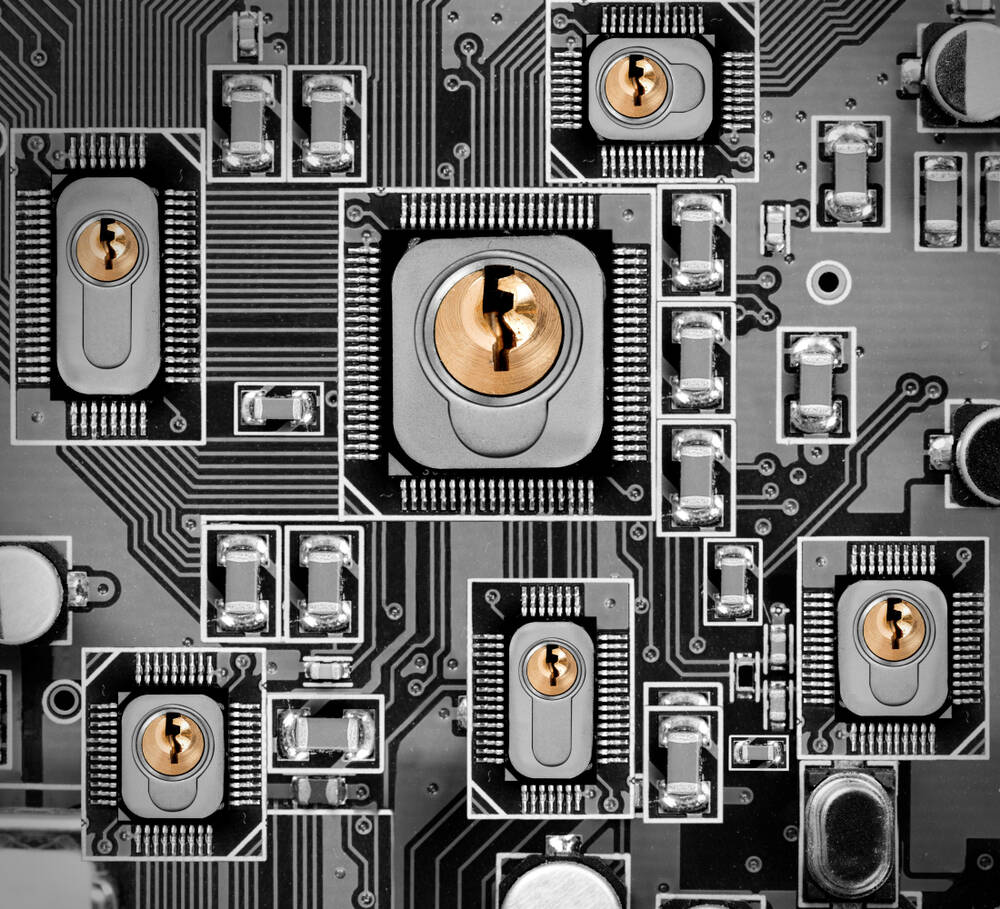

Microsoft Chose Profit Over Security and Left U.S. Government Vulnerable to Russian Hack, Whistleblower Says

ProPublica

According to Harris, Morowczynski’s second objection revolved around the business fallout for Microsoft. Harris said Morowczynski told him that his proposed fix could alienate one of Microsoft’s largest and most important customers: the federal government, which used AD FS. Disabling seamless SSO would have widespread and unique consequences for government employees, who relied on physical “smart cards” to log onto their devices. Required by federal rules, the cards generated random passwords each time employees signed on. Due to the configuration of the underlying technology, though, removing seamless SSO would mean users could not access the cloud through their smart cards. To access services or data on the cloud, they would have to sign in a second time and would not be able to use the mandated smart cards.

Harris said Morowczynski rejected his idea, saying it wasn’t a viable option.

Morowczynski told Harris that his approach could also undermine the company’s chances of getting one of the largest government computing contracts in U.S. history, which would be formally announced the next year. Internally, Nadella had made clear that Microsoft needed a piece of this multibillion-dollar deal with the Pentagon if it wanted to have a future in selling cloud services, Harris and other former employees said.

Publicly-traded tech giants “are beholden to the share price, not to doing what’s right for the customer all the time. That’s just a reality of capitalism. You’re never going to change that in a public company because at the end of the day, they want the shareholder value to go up.”

The authors – Juhee Kim, Jinbum Park, Sihyeon Roh, Jaeyoung Chung, Youngjoo Lee, Taesoo Kim, and Byoungyoung Lee – say as much in their research paper, "TikTag: Breaking Arm's Memory Tagging Extension with Speculative Execution."

Having looked at MTE to assess whether it provides the claimed security benefit, the boffins say it does not. Instead, they found they could extract MTE tags in under four seconds around 95 per cent of the time.

"[W]e found that speculative execution attacks are indeed possible against MTE, which severely harms the security assurance of MTE," the authors report. "We discovered two new gadgets, named TIKTAG-v1 and TIKTAG-v2, which can leak the MTE tag of an arbitrary memory address."

Uther (./2094) :Et du coup, devoir embaucher des développeurs capables d'optimiser leur code ? Ça va pas la tête ?!

Pour la majorité des machine de nos jours, on pourrait tout a fait faire des produits tout a fait fonctionnels avec des CPU 10 fois moins puissants.

Zeph (./2096) :Pour que ça pèse suffisamment dans la balance, il faudrait que les risques pour les entreprises (directement et indirectement - sanctions judiciaires, perte de clientèle, etc.) grimpent de quelques ordres de grandeur, je dirais. On en est encore loin...

Jusqu'à ce que le risque augmente suffisement (via la multiplication de l'exploitation de ces failles par exemple) pour que l'intérêt devienne de plus en plus visible, peut-être ?

Zerosquare (./2098):Nous sommes d'accord. Je n'ai probablement pas été clair dans ma façon de m'exprimer dans la dernière phrase de mon post

Lionel > sauf que vu les coûts de conception des CPUs, personne ne va investir là-dedans sans être sûr que ça ait des chances de se vendre en masse...